8.9 インチという、超小型ノート PC 「東芝ダイナブック N29」を一か月ほど使ってみました(一週間の出張含む)。勘所というか、自分の利用スタイルに合わせた環境構築もできてきたので、その報告も兼ねてまとめてみました。

なお、利用開始から一週間の時点でも同様のブログエントリを書いています。その時の様子はこちらを参照してください:

ダイナブック N29 利用感想など

また、今回のブログエントリはすべて N29 のキーボードを使って編集しています。以下にも書きますが、打ちやすさは「まあまあ」です。

【主な利用用途】

端的な言い方をすると、マシンスペック的には貧弱な部類だと思っています。もともとメインマシンとして購入したつもりはありませんでした。ウェブメールを含めたウェブブラウズと、SSH などを使ったサーバー管理。加えてプログラミング環境としてどの程度使えるかなあ、という好奇心はありましたが、あまり期待していませんでした。

【導入したアプリ】

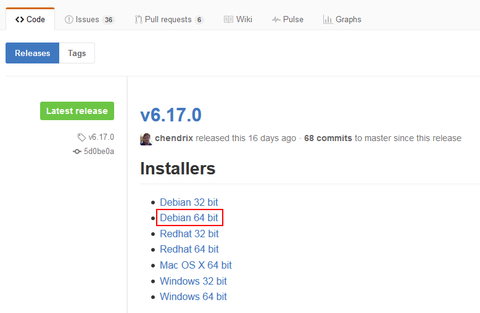

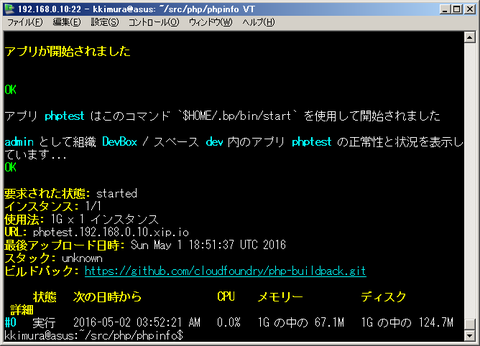

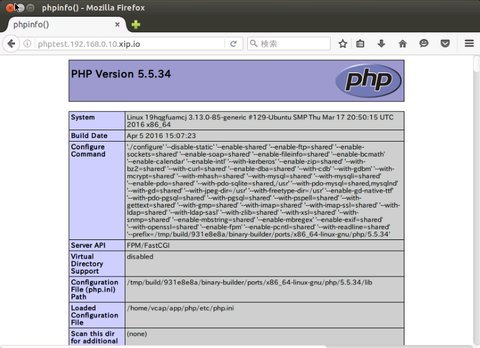

オープンソース製品というか、いわゆるフリーソフトを使ってウェブ参照、サーバー管理およびプログラミング用に以下のアプリを追加導入しています。なお全て Windows 32bit 版です。また Microsoft Office 環境は標準の Office Mobile をそのまま使っています(というか、そもそもこのマシンではあまり使っていません):

ウェブ参照用

- Google Chrome + 各種プラグイン

サーバー管理用

- OpenVPN クライアント

- TeraTerm (SSH)

- WinSCP (SCP)

- VNCViewer (VNC)

プログラミング環境用

- サクラエディタ (テキストエディタ)

- JDK 1.8 および JRE 1.8 (Java)

- Eclipse + SVN プラグイン + Jetty サーバープラグイン (統合開発環境)

- cf command line tool

その他

- 7zip

- Paint.NET

- Jane Style(2ちゃんねるビューワ)

【感想】

上記すべてインストールして、C ドライブの空きは 40GB 超といったところです。もともと 49GB 程度の空きだったことを考えると、あまり圧迫はしていません。またデータは外付け MicroSD カード(Dドライブ)を利用するようにしています。

前回も書いたのですが、常にキーボード一体(+外付けマウス)で使っています。そのおかげでバッテリーも2つ使うことができるので、電池的にも有利です。ほぼ半日使えている、という印象です。キーボードそのものは小さくて打ちにくいこともありますが、まあ許容範囲かな、と思っています。あえて言うと右 SHIFT キーがなく、左 SHIFT も小さいので、SHIFT キーを使う時は、通常の左 SHIFT よりも半キーぶん程左を打つことを意識しています。また \ キーが右下(右小指の位置)にあるので、この場合も意識して打つようにしています。今のところ、打ち間違いが多いのはこの2つのキーです。あとはまあなんとか対応できています。

また、この環境(省電力の ATOM チップ + メモリ 2GB)ではサクラエディタはともかく、Eclipse を使ったアプリケーション開発には厳しいだろうな、と覚悟していました。それもあって当初は環境構築すらあきらめていました。

が、思っていた以上に他の環境が快適だったので、ダメ元のつもりで Eclipse + Java の開発環境(JDK/JRE、ソースコード管理用の Subversion プラグイン、開発用アプリケーションサーバーの Jetty まで)を導入してみました。結果としてはちゃんと動いているし、「開発用と割り切れば使える」という印象です。これが実現できたことで、普段の開発環境のかなりの割合がこの N29 上に再現できました。

欲を言えば、仮想マシン環境もこの N29 上で再現できたりすると嬉しいのですが、それはさすがに(メモリが少なすぎて)無理だと思っています。まあ欲張らずに、そのあたりはメイン機で行うことにして、この N29 では編集およびサーバー管理を持ち運んだ先で行う、と割り切って使うことにします。

なお、利用開始から一週間の時点でも同様のブログエントリを書いています。その時の様子はこちらを参照してください:

ダイナブック N29 利用感想など

また、今回のブログエントリはすべて N29 のキーボードを使って編集しています。以下にも書きますが、打ちやすさは「まあまあ」です。

【主な利用用途】

端的な言い方をすると、マシンスペック的には貧弱な部類だと思っています。もともとメインマシンとして購入したつもりはありませんでした。ウェブメールを含めたウェブブラウズと、SSH などを使ったサーバー管理。加えてプログラミング環境としてどの程度使えるかなあ、という好奇心はありましたが、あまり期待していませんでした。

【導入したアプリ】

オープンソース製品というか、いわゆるフリーソフトを使ってウェブ参照、サーバー管理およびプログラミング用に以下のアプリを追加導入しています。なお全て Windows 32bit 版です。また Microsoft Office 環境は標準の Office Mobile をそのまま使っています(というか、そもそもこのマシンではあまり使っていません):

ウェブ参照用

- Google Chrome + 各種プラグイン

サーバー管理用

- OpenVPN クライアント

- TeraTerm (SSH)

- WinSCP (SCP)

- VNCViewer (VNC)

プログラミング環境用

- サクラエディタ (テキストエディタ)

- JDK 1.8 および JRE 1.8 (Java)

- Eclipse + SVN プラグイン + Jetty サーバープラグイン (統合開発環境)

- cf command line tool

その他

- 7zip

- Paint.NET

- Jane Style(2ちゃんねるビューワ)

【感想】

上記すべてインストールして、C ドライブの空きは 40GB 超といったところです。もともと 49GB 程度の空きだったことを考えると、あまり圧迫はしていません。またデータは外付け MicroSD カード(Dドライブ)を利用するようにしています。

前回も書いたのですが、常にキーボード一体(+外付けマウス)で使っています。そのおかげでバッテリーも2つ使うことができるので、電池的にも有利です。ほぼ半日使えている、という印象です。キーボードそのものは小さくて打ちにくいこともありますが、まあ許容範囲かな、と思っています。あえて言うと右 SHIFT キーがなく、左 SHIFT も小さいので、SHIFT キーを使う時は、通常の左 SHIFT よりも半キーぶん程左を打つことを意識しています。また \ キーが右下(右小指の位置)にあるので、この場合も意識して打つようにしています。今のところ、打ち間違いが多いのはこの2つのキーです。あとはまあなんとか対応できています。

また、この環境(省電力の ATOM チップ + メモリ 2GB)ではサクラエディタはともかく、Eclipse を使ったアプリケーション開発には厳しいだろうな、と覚悟していました。それもあって当初は環境構築すらあきらめていました。

が、思っていた以上に他の環境が快適だったので、ダメ元のつもりで Eclipse + Java の開発環境(JDK/JRE、ソースコード管理用の Subversion プラグイン、開発用アプリケーションサーバーの Jetty まで)を導入してみました。結果としてはちゃんと動いているし、「開発用と割り切れば使える」という印象です。これが実現できたことで、普段の開発環境のかなりの割合がこの N29 上に再現できました。

欲を言えば、仮想マシン環境もこの N29 上で再現できたりすると嬉しいのですが、それはさすがに(メモリが少なすぎて)無理だと思っています。まあ欲張らずに、そのあたりはメイン機で行うことにして、この N29 では編集およびサーバー管理を持ち運んだ先で行う、と割り切って使うことにします。